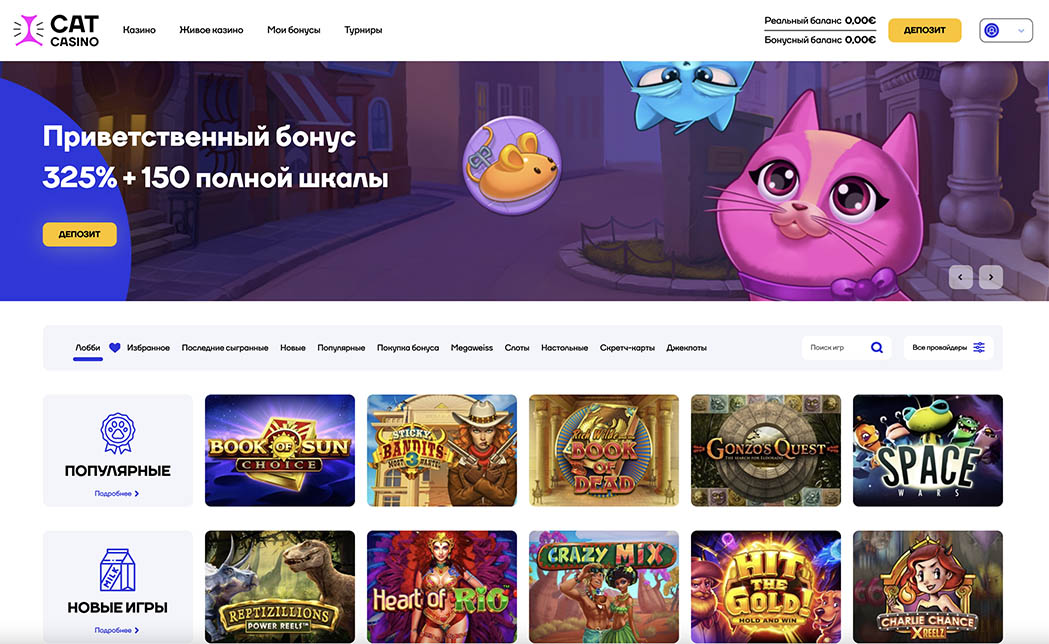

Кэт Казино (CatCasino) 🌎 Вход на сайт

Посетите официальный сайт Кэт Казино для увлекательной игры в самые популярные слоты от ведущих мировых разработчиков в режиме 24/7! Выбирайте из обширного каталога автоматов, участвуйте в турнирах, выводите выигрыши мгновенно через рабочие зеркала!